Compliance mapování aneb jak se neuvařit v "kyber-regulatorním pekle"

Víte, co mají společného jednotlivé regulace a standardy? A víte, že takové základní mapování vám, nejen ve velkých firmách, může ušetřit nemalé peníze? V čem je tedy háček?

Dnešní díl newsletteru se věnuje mapování (různých bezpečnostních požadavků - zákonných i ze stran standardů) a bude se hodit hlavně velkým firmám, ale i těm, na které dopadá vícero regulací nebo relevantních security požadavků například skrz dodavatelský / zákaznický řetězec. Přístup, který tu budu popisovat může firmám ušetřit nemalé peníze. Naopak konzultantům, to nabízí zkvalitnění služeb a jisté business opportunity.

K čemu mapování?

Představte si tuto fiktivní situaci:

4 fiktivní postavy, jmenují se 👨🏻🦰 ISMS, 👩🔧 NIS2, 👩🏽🦰 DORA a 👩🏻⚕️ GDPR.

Každá z postav mluví svým jazykem a z velké části si nerozumí.

Každá z postav má za cíl ve fiktivní organizaci zajistit shodu se stejnojmennými “předpisy” a konkrétně zajistit bezpečnost zpracovávaných dat. Samozřejmě každá v trochu jiném rozsahu a z jiného pohledu.

Tím, že si postavy nerozumí, každá jedná sama za sebe, aniž by spojily síly a společné aktivity koordinovaly a relevantní z nich propojily.

Ve fiktivní organizaci tak došlo k následující situaci:

ISMS je ve fiktivní organizaci zavedeno nejdéle, ostatní jsou novinkou a proto vznikly 3 samostatné projekty.

ISMS má historicky vlastníka v org-chartu na úrovní top managementu, NIS2 má vlastníka na Security oddělení, DORA má jako vlastníka obchodního ředitele a GDPR má za vlastníka stanoveného DPO. Kromě odlišných vlastníků, má každý projekt asi 45-60% shodných řešitelů.

Vzniklo asi nových 10 směrnic, z nichž by se asi 80% dalo sloučit do jedné, neboť upravují to samé (jen to nazývají jinak). Ani nemluvě o tom, že většinu z nich šlo pojmout drobnou aktualizací a doplněním existujících ISMS procesů a dokumentací.

Vznikly požadavky na úpravy technických konfigurací, interních procesů, bezpečnostních nástrojů a na pořízení tří nových bezpečnostních nástrojů, přičemž šlo využít jeden již existující s drobnými úpravami.

….

Připomíná vám to něco? A co si z toho odnášíte? Už začínáte s mapováním?

Samozřejmě to je scénář, který je záměrně “přitažený za vlasy”, ale snažím se ilustrovat možné dopady, když se vrhnete do projektů zajišťování shody s podobnými nebo souvisejícími regulacemi a standardy bezhlavě, bez kontextu a bez představy o tom, co mají jednotlivé regulace společného.

Věřte nebo ne - mapování se vám opravdu vyplatí. S regulacemi, které se dotýkají kyberbezpečnosti, se totiž doslova roztrhl pytel (NIS2, DORA, CSA, CRA, Network Code, …). Někdy tomu říkám “kyber-regulatorní peklo”, ačkoliv mě to živí a baví mě s tím svým zákazníkům pomáhat.

Je potřeba vnímat, že:

každá organizace má svůj hlavní business,

pro ochranu svého businessu by měla a mnohdy i ze zákona nebo na základě smluv s obchodními partnery musí svá data/procesy atd. zabezpečit,

aplikuje tedy bezpečnostní procesy, využívá bezpečnostní nástroje, dále se spoléhá i na směrnice, různé smlouvy upravující bezpečnostní požadavky, bezpečnostně-kontrolní mechanismy atp. (zjednodušeně bezpečnostní opatření).

A toto je ten kámen úrazu - ačkoliv je to banální věc, právě tady se objevuje ve velkých společnostech ta neefektivita – když nemáme přehled o aplikovaných opatřeních a důvodech k jejich aplikování.

Doporučení:

Je vhodné mít o těch bezpečnostních opatřeních přehled a mít je na jednom místě, centrálně evidované.

Další atributy takového opatření by měly být:

vlastníci (businessoví i techničtí, je li to relevantní) + odpovědnosti,

popis,

vazby na aktiva / procesy ve společnosti (tedy i na případné business útvary),

vazby na relevantní směrnice,

související metriky a kontrolní mechanismy + odpovědnosti,

…

No a teď to podstatné k mapování - Na opatření pak mapujeme konkrétní požadavek konkrétní regulace, standardu nebo smlouvy s obchodním partnerem!

Nehledejte v organizaci vlastníka regulace, ale vlastníka opatření a definujte příslušné zákazníky opatření a další odpovědnosti.

Komunikace je klíčová - komunikujte napříč businessem transparentně o požadovaných opatřeních jednotlivých regulací.

Nezapomeňte rozlišovat mezi interními/přímými dopady regulací a obchodními dopady / nepřímými.

Pozn.:

Přímým dopadem myslím situaci, kdy vaše organizace je přímo povinnou osobou podle dané regulace (vztáhneme li to třeba na nZKB, pak přímo poskytovatel regulované služby ve vyšším režimu) - dopad na organizaci je přímo ze zákona.

Nepřímým dopadem myslím situaci, kdy vaše organizace je “pouze” v roli dodavatele pro jinou regulovanou osobu - dopad na organizaci je nepřímo, přes smlouvu.

Možná Vám to připomíná princip prohlášení o aplikovatelnosti, jak ho znáte z ISMS (ISO/IEC 27k). Ten princip je v zásadě podobný, jen se potřebujeme dostat trochu dál. Aby byl systém mapování funkční a dlouhodobě udržitelný, je vhodné zvolit řešení, které vám umožní multidimenzionální pohledy a práci s daty v rámci mapování. Samozřejmě si můžete vytvořit vlastní databázi, třeba i pomocí moderních řešení jako třeba SmartSuite a na to navázat nějakou tu automatizaci a integraci. Častěji vás to ale přivede k nástrojům typu GRC (Governance, Risk & Compliance).

Když tedy do organizace přichází nová regulace a “mluví” svým jazykem, je na nás, abychom si vzali onu centrální evidenci (nebo GRC) a zamysleli se nad tím, zda už požadované opatření dávno zavedeno nemáme, ale pod jiným názvem. Pokud ano, pouze doplníme mapování a mnohdy mírně upravíme již zavedený proces.

Cílem je mít k dispozici na jednom místě, v jednom systému:

databázi bezpečnostních opatření, která jsou ve firmě zavedena,

databázi kyberbezpečnostních požadavků, které musíme aplikovat:

databázi požadavků regulací,

databázi požadavků ze smluv,

databázi požadavků norem, frameworků atp.,

propojení souvisejících kyberbezpečnostních požadavků mezi sebou (mapování),

propojení opatření a kyberbezpečnostních požadavků.

Jednoduché, že? Pokud v této oblasti tápete, nebo byste rádi nasdíleli i svůj pohled nebo zkušenost, klidně napište na můj LinkedIn nebo na email martin(a)guardians.cz.

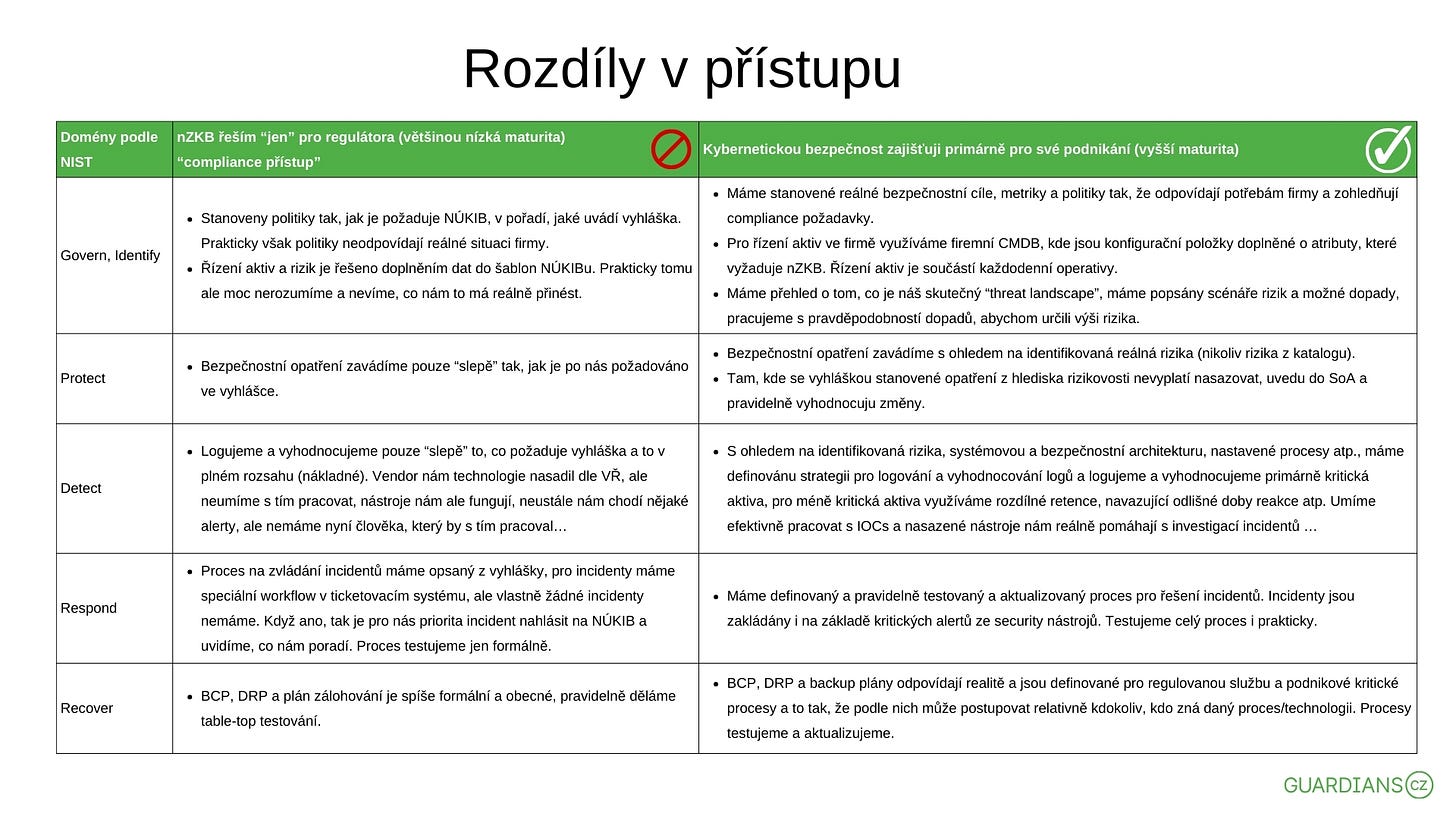

Přeceňované compliance

Zatímco první část newsletteru je z velké části o compliance, nyní si do compliance trochu “rejpnu”.

Sem tam se potkávám s případy, kdy organizace mají v poměru ke své velikosti relativně velké compliance týmy (někdy i dočasné, projektové) a investují nemalé prostředky do získání certifikace / “kulatého razítka”, nekonečného vyplňování pořád stejných security compliance dotazníků pro klíčové klienty. Po sem to nemusí být problém, problém v tom vidím až tehdy, kdy cybersecurity je řešená pouze na papíře, v dotaznících apod., a kdy organizace na jednu stranu má velký compliance tým, i nějaký ten pokročilý security tool by se našel, ale na stranu druhou neaplikuje základní, ale opravdu základní bezpečnostní pravidla (od skutečného praktického zajištění bezpečné autentizace, po dodržování základních pravidel bezpečné správy ICT, zálohování atd.). To je přeceněná compliance a v dnešní době také tak trochu časovaná bomba. Pokud je to případ vaší organizace, držím palce, ať si to včas uvědomíte a soustředíte se ne na compliance, ale na praxi.

Tip: Přechod ze staré normy ISMS na novou

Když už se v rámci tohoto newsletteru věnujeme mapování - víte, že mapování normy ISO/IEC 27 001:2013 na novou verzi ISO/IEC 27 001:2022 najdete v nové verzi ISO/IEC 27002?

Report o ransomware nejen pro riskaře

Ransomware, hrozba, která se dlouhodobě drží na vyšších příčkách žebříčku. Proto si dovolím doporučit Information Risk Insights Study (IRIS) od Cyentia Institute, který se právě ransomware věnuje. Tato komplexní analýza, sponzorovaná Agenturou pro kybernetickou bezpečnost a bezpečnost infrastruktury (CISA), se podrobně zabývá dopady ransomwaru za posledních pět let. Report jistě ocení nejen riskaři.

Orientujete se v novém kybernetickém zákonu?

Výše jsem zmínil pojem “kyber-regulatorní peklo”, kde logicky “přitápí i NIS2 v CZ pojetí, tedy návrh nového kybernetického zákona. Že se v návrzích nového kybernetického zákona neorientujete? Pak mám pro vás dobrou zprávu. Společně s kolegy z NÚKIB a Guardians.cz startujeme již 3. běh našeho unikátního 4-měsíčního kurzu k novému kybernetickému zákonu.

Zatímco účastníci prvního běhu již mají certifikáty na zdech ve svých pracovnách a účastníci 2. běhu mají za sebou první osobní setkání, na vás čeká náš třetí běh, kde máme stále volná místa.

Pokud jste členy CyberSecurityPlatform.cz, zkuste se v online prostředí platformy porozhlédnout po slevovém kódu. Pokud členy nejste, posílám jeden slevový kód i sem:

“4M-NZKB-VIP”

No a pokud potřebujete levnější variantu, nebo rychlou online “nalejvárnu” bez osobních setkání a online konzultací, tak i tohle umíme. Připravili jsme online varianty našeho kurzu:

🛡️ Co připravujeme v CyberSecurityPlatform.cz

V září a říjnu v CyberSecurityPlatform.cz chystáme několik zajímavých akcí v Brně:

10.9. - CyberPivo - skvělá příležitost pro after party po CyberConu.

18.9. - CyberPanel – panelovka pro cybersecurity studenty a nadšence.

22.10. - CSP konference na FEKT VUT v Brně

Co se o NIS2 nebo příbuzných tématech píše (nejen) v zahraničí? [beta]

(summary generováno za použití Feedly AI a ChatGPT 4o)

Mitigace vnitřních hrozeb: Zlepšení uživatelského poskytování a řízení přístupu v éře NIS2/DORA

Shrnutí: Vnitřní hrozby představují významnou výzvu pro organizace všech velikostí a odvětví. Tento článek se zaměřuje na způsoby, jak zlepšit poskytování uživatelů a řízení přístupu, což jsou klíčové aspekty bezpečnosti, které hrají důležitou roli v prevenci vnitřních hrozeb. V kontextu směrnic NIS2 a DORA je důležité implementovat robustní kontrolu přístupu a zefektivnit procesy správy uživatelských účtů, aby se minimalizovalo riziko zneužití zevnitř. Doporučuje se využití moderních technologií a nástrojů k zajištění důsledné bezpečnosti a souladu s novými předpisy. Zdroj: Avatier Office

SaaS Apps Present an Abbreviated Kill Chain for Attackers

Shrnutí: Na konferenci Black Hat bylo odhaleno, že útočníci nemusí dokončit všech sedm fází tradičního „kill chain“ procesu, aby dosáhli svých cílů. Útoky na aplikace SaaS umožňují zkrácení tohoto procesu a rychlejší dosažení cílových bodů, jako je získání neoprávněného přístupu nebo exfiltrace dat. Tento článek zdůrazňuje nutnost zlepšit zabezpečení SaaS aplikací a minimalizovat jejich zranitelnosti, které útočníkům umožňují tento zkrácený postup. Zdroj: Contributing Writer, Jai Vijayan

CrowdStrike: Proč pojistitelé z toho vyvázli poměrně lehce?

Shrnutí: Tento článek zkoumá, proč se po kybernetických útocích některé pojišťovny vyhnuly vysokým nákladům a sankcím. Diskutuje, jak pojistitelé využívají mezery v pojistných smlouvách a jaká jsou pravidla ohledně krytí kybernetických incidentů. Článek se zaměřuje na analýzu rizik a upozorňuje na nutnost lepších bezpečnostních politik a strategií, které by zmírnily finanční dopady kybernetických útoků. Zdroj: CrowdStrike

ISO 27001: Auditorské „Témy“ ve verzi 2022

Shrnutí: Tento článek shrnuje změny a nové přístupy k auditování v revizi normy ISO/IEC 27001:2022. David Forman, zakladatel Mastermind Assurance, v rozhovoru vysvětluje reorganizaci domén a „auditní témata“, která byla představena v nové verzi. Tento posun má významný dopad na řízení rizik a ochranu dat, přičemž klade důraz na aktualizaci postupů a zabezpečení informací. Zdroj: Cloud Security Alliance

Odborníci odhalili závažné chyby AWS vedoucí k RCE, krádeži dat a úplnému převzetí služeb

Shrnutí: Výzkumníci v oblasti kybernetické bezpečnosti odhalili několik kritických zranitelností v Amazon Web Services (AWS), které mohou být využity k provedení vzdáleného spuštění kódu (RCE), úplnému převzetí služby a manipulaci s moduly umělé inteligence. Článek podrobně popisuje, jak tyto chyby mohou vystavit citlivá data riziku a jaké kroky je třeba podniknout k ochraně před těmito hrozbami. Zdroj: The Hacker News

Tyto nejsou normální; Nový typ uzavírání smluv pro AI startupy otřásá Silicon Valley

Shrnutí: V článku je diskutován nový trend uzavírání obchodů mezi technologickými společnostmi a AI startupy, což mění dynamiku v Silicon Valley. Ačkoli jsou tyto dohody často nepopulární, zdá se, že se stávají běžnou praxí. Diskutuje se zde o různých dopadech na trh, včetně rizik a příležitostí spojených s těmito inovativními obchodními modely. Zdroj: Insider

Cyber kill-chain a proces reakce na incidenty

Shrnutí: Tento článek vysvětluje kritické spojení mezi kybernetickou kill chain (řetězec činností vedoucích k úspěšnému kyberútoku) a procesem reakce na incidenty. Popisuje jednotlivé fáze a strategie pro jejich zvládání, aby organizace mohla rychle a efektivně reagovat na kybernetické hrozby a minimalizovat potenciální škody. Zdroj: InfoSec Write-ups

Ransomware operátoři využívají zranitelnost ESXi hypervisoru pro masové šifrování

Shrnutí: Výzkumníci společnosti Microsoft objevili zranitelnost, kterou různí ransomware operátoři využívají k získání plného administrativního přístupu k hypervizorům ESXi připojeným k doméně a šifrování virtuálních strojů na nich běžících. Zranitelnost zahrnuje manipulaci se skupinou „ESX Admins“ v Active Directory. VMware již tuto chybu opravil a administrátoři by měli nainstalovat příslušnou bezpečnostní aktualizaci. Zdroj: Microsoft Security Blog

Microsoft sdílí, jak připravit svá data pro bezpečné přijetí AI

Shrnutí: Microsoft vydal novou bílou knihu, která se zaměřuje na strategie přípravy dat na výzvy v oblasti bezpečnosti a nových potřeb ochrany dat v éře umělé inteligence. Dokument poskytuje přehled o tom, jak mohou organizace připravit svá data a systémy na implementaci AI technologií, aby zajistily jejich bezpečné používání. Zdroj: Microsoft Security Blog

NIS2: Katalyzátor inovací v kybernetické bezpečnosti nebo jen další cvičení ve vyplňování políček?

Shrnutí: Článek se zabývá směrnicí NIS2, která přináší významné změny v oblasti kybernetické bezpečnosti v Evropě. Diskutuje, zda tato regulace bude katalyzátorem inovací nebo jen další byrokratickou překážkou. Směrnice zavádí vyšší bezpečnostní standardy a požadavky na hlášení incidentů pro organizace. Autor navrhuje, aby firmy využily této příležitosti k posílení svých bezpečnostních opatření a investovaly do inovativních technologií. Zdroj: HelpNet Security

LLMs rozvíjejí vlastní chápání reality, jak se zlepšují jejich jazykové schopnosti

Shrnutí: Výzkumníci z MIT CSAIL objevili v kontrolovaných experimentech, že velké jazykové modely (LLM) rozvíjejí simulace reality, což naznačuje hlubší porozumění jazyku než pouhé napodobování. Tento výzkum otevírá nové perspektivy na to, jak mohou být LLM použity k vytváření více sofistikovaných simulací a aplikací, které sahají nad rámec tradičního zpracování jazyka. Zdroj: MIT CSAIL

Vzestup vnější vnitřní hrozby

Shrnutí: Článek se zaměřuje na rostoucí hrozbu bývalých partnerů a dodavatelů, kteří využívají své znalosti a přístup k sítím k útokům, zejména v kontextu konfliktů, jako je ten na Ukrajině. Autor zdůrazňuje, že tyto „vnější vnitřní hrozby“ vyžadují nové strategie řízení rizik a bezpečnosti, včetně monitorování aktivit bývalých zaměstnanců a obchodních partnerů. Zdroj: Diego Laje

Kyberbezpečnostní firmy z Brna přitahují globální investory. Kdo bude další?

Shrnutí: Brno se na mapě kybernetické bezpečnosti stává stále významnějším hráčem díky firmám, které se zde etablovaly a přitahují pozornost globálních investorů. Článek se zaměřuje na úspěchy těchto firem, včetně společnosti Runecast, která nedávno získala investice od amerického giganta Dynatrace. Zdůrazňuje také důležitost podpory inovací a bezpečnostních technologií v regionu. Zdroj: Forbes CZ

OpenAI blokuje íránskou operaci vlivu využívající ChatGPT pro americkou volební propagandu

Shrnutí: OpenAI oznámila, že zakázala účty spojené s íránskou tajnou operací vlivu, která využívala ChatGPT k vytváření obsahu zaměřeného na nadcházející americké prezidentské volby. Tento článek popisuje, jak byly tyto účty identifikovány a odstraněny, a zdůrazňuje rizika spojená s používáním AI pro dezinformační kampaně. Zdroj: The Hacker News

Hodnocení rizik třetích stran

Shrnutí: Tento článek poskytuje přehled klíčových kroků, které by měly být zahrnuty do strategie řízení rizik třetích stran (TPRM) v kybernetické bezpečnosti. Zdůrazňuje důležitost komplexního posouzení rizik, monitorování dodavatelů a jejich compliance, a význam používání automatizovaných nástrojů pro snížení rizika spojeného s externími partnery a dodavateli. Zdroj: Medium

Huawei platí podnikatelům cesty do Číny. Podle BIS je to riziko, Hospodářská komora spolupráci hájí

Shrnutí: Čínský technologický gigant Huawei spolupracuje s Hospodářskou komorou v Česku, což vyvolalo obavy u českých bezpečnostních úřadů, včetně BIS. Program, který Huawei organizuje, zahrnuje pozvání podnikatelů na cesty do Číny, které jsou hrazeny firmou. BIS považuje tyto cesty za rizikové z hlediska kybernetické a informační bezpečnosti, zatímco Hospodářská komora spolupráci obhajuje jako příležitost pro české firmy. Zdroj: Nový Deník

Provizorní rozhodnutí o uložení pokuty ve výši 6 milionů liber pro poskytovatele softwaru po útoku ransomware v roce 2022

Shrnutí: Britské regulační orgány se rozhodly udělit pokutu ve výši 6 milionů liber poskytovateli softwaru, jehož systémy byly napadeny ransomwarem v roce 2022. Útok způsobil narušení služeb Národního zdravotního systému (NHS) a sociální péče. Toto rozhodnutí upozorňuje na důsledky nedostatečné ochrany proti kybernetickým útokům a potřebu posílit bezpečnostní opatření. Zdroj: SecurityWeek

Kybernetické školení: Deepfakes (hlas a video)

Shrnutí: Článek poskytuje přehled o kybernetickém školení zaměřeném na rozpoznávání a obranu proti deepfakes ve formě hlasu a videa. Zdůrazňuje potřebu školení zaměstnanců a bezpečnostních odborníků, aby byli schopni identifikovat a neutralizovat hrozby spojené s deepfake technologiemi, které mohou být zneužity pro dezinformace a manipulace. Zdroj: Cyber Training

Co je ISO 27018? Důležitost ochrany PII v cloudu

Shrnutí: ISO 27018 je mezinárodní standard pro ochranu osobně identifikovatelných informací (PII) v cloudových prostředích. Tento standard jde nad rámec obecné normy ISO/IEC 27001 a poskytuje specifické pokyny pro poskytovatele cloudových služeb, jak bezpečněji spravovat PII v souladu s globálními předpisy o ochraně soukromí. Článek zdůrazňuje důležitost implementace těchto standardů pro zabezpečení citlivých dat v cloudu. Zdroj: Kratikal Blogs

Líbí se vám newsletter, máte k tématům otázky, náměty? Pak se neváhejte ozvat - k dispozici jsem na LinkedIn, nebo na kontaktech uvedených na webu Guardians.cz.